Erpressungstrojaner durch Mails mit PDF-Anhang

Derzeit landen vermehrt E-Mails mit einem manipulierten PDF-Dokument in Posteingängen. Wer das Dokument unter Windows öffnet, kann sich die Ransomware Jaff einfangen. Diese verschlüsselt Daten und versieht sie mit der Dateiendung .wlu.

Es gibt auch Meldungen von Firmen, die von dem Erpressungstrojaner befallen sind und es per *.ZIP Datei erhalten haben.

In Deutschland infizieren sich dieser Tage gehäuft Windows-Computer mit dem Erpressungstrojaner Jaff. Davor warnt das LKA Niedersachsen. Jaff soll auch offline funktionieren – viele Erpressungstrojaner benötigen eine Internetverbindung, um ihr Schadenswerk zu starten.

Der Trojaner verschlüsselt Daten und verlangt für die Freigabe ein Lösegeld in Höhe von rund 2 Bitcoin (etwa 4200 Euro). Befallene Dateien weisen die Namenserweiterung .wlu auf und lassen sich nicht mehr öffnen – Ein Foto heißt dann etwa „Firma.jpg.wlu“.

Ransomware „Jaff“ – Mehrere Schritte bis zur Infektion

Wie bei Ransomware üblich, setzen die Drahtzieher hinter Jaff auf gefälschte E-Mails, die eine vermeintliche, noch nicht bezahlte Rechnung mitbringen. Doch im Gegensatz zu anderen Kampagnen befindet sich hier statt einem präparierten Word-Dokument eine manipulierte PDF-Datei im Anhang.

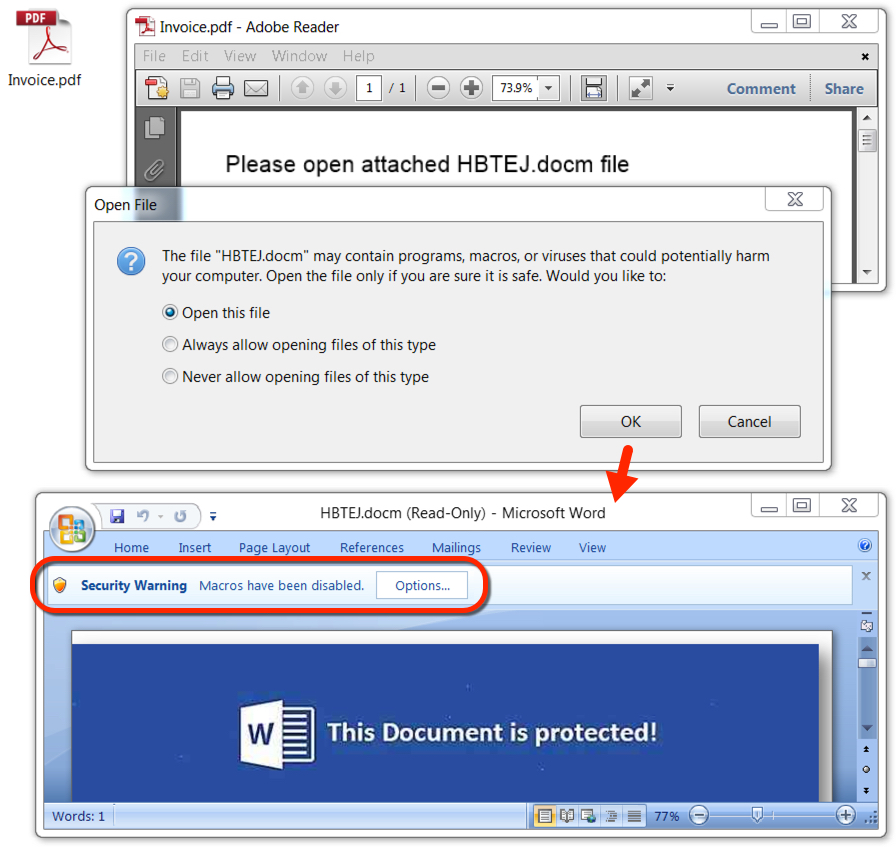

Wer auf die Mail hereinfällt und das PDF öffnet, fängt sich „Jaff“ aber noch nicht ein.

- Erst muss man in der PDF-Anwendung eine Sicherheitswarnung mit einem Klick auf „OK“ abnicken.

- Anschließend wird ein Word-Dokument mit Makros aus dem PDF extrahiert und geöffnet.

- Nun muss ein Opfer noch die Makros aktivieren. Erst dann findet die Infektion mit Jaff statt.

Eine ausführliche Analyse zu dieser Vorgehensweise lesen Sie in dem Hintergrundartikel „Analysiert: Alte Masche, neue Verpackung – Infektion durch PDFs“ von heise Security.

Momentan gibt es Sicherheitsforschern zufolge kein Entschlüsselungstool. Opfer sollten die Webseite ID-Ransomware im Blick haben. Dort kann man regelmäßig prüfen, ob es ein kostenloses Entschlüsselungstool gibt.

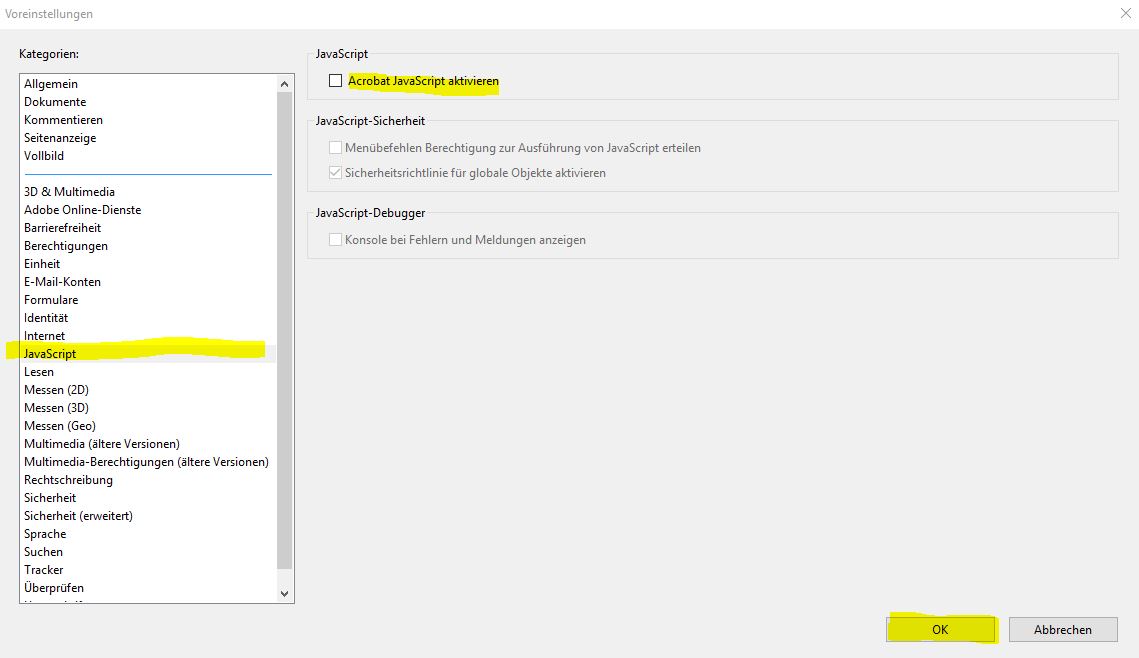

Tipp: JavaScript im PDF-Reader deaktivieren

Sie sollten generell JavaScript abschalten, da man PDF-Dokumente inder Regel nur LESEN und nicht AUSFÜHREN will. eine Anleitung für Adobe Reader erhalten Sie unter dem Nachfolgenden Link von chip.de.

So deaktivieren Sie das JavaScript beim AdobeReader

- Öffnen Sie den Adobe Reader und anschließend darin den Befehl „Bearbeiten“ > „Voreinstellungen“ (Shortcut Strg+K)

- Wählen Sie dann links die Kategorie „JavaScript“ und schalten die Option „Acrobat aktivieren“ aus.

- Anschließend müssen Sie die Änderung mit „OK“ bestätigen.

- Falls ein PDF-Dokument später einmal nicht funktioniert, müssen Sie die Skriptfunktion kurzzeitig wieder aktivieren.

http://praxistipps.chip.de/adobe-reader-javascript-deaktivieren_17219

Tipp: Sicherheitsrichtlinien verwenden

Da es sich nicht um ein infiziertes PDF-Dokument handelt, sondern um einen integrierten Macro-Downloader in einer Officedatei, kann man die Ausführung von Usern sichern, in dem deren Office per GPO gelockt nur signierten Macrocode ausführt.

in Group Policy Object (GPO), deutsch Gruppenrichtlinienobjekt, ist unter Microsoft Windows 2000 und dessen Nachfolgern eine digitale Richtlinie für verschiedene Einstellungen. Siehe auch Wikipedia.

Tipp: Regelmäßige Datensicherungen

Wir sind Ihnen gerne behilflich eine angemessene Datensicherung einzurichten. Die Kosten hierfür stehen in keinem Verhältnis im Falle eines Schadens. Grundsätzlich gilt bei Mitarbeitern in Firmen:

- Vorsicht vor HTML-Mails

- Vorsicht vor Mail-Anhängen

- Vorsicht vor Macros

- Vorsicht vor unsignierten Mails

- Vorsicht vor [OK]-Buttons

Tipp: Grundsätze zur Sicherheit

- Verwenden Sie eine aktuelle Antiviren-/Firewall-Software.

- Verwenden Sie ein aktuelles Betriebssystemes und führen Sie regelmäßige Updates durch.

- Verwenden Sie bei den übrigen Programmen nur aktuelle Software.

- Verwenden Sie

sicherere Passwörter.

sicherere Passwörter. - Richten Sie diverse Nutzerprofile (Admin, Gast usw.) ein. Nutzen Sie dann ein eingeschränktes Profil (keine Adminrechte) für das Surfen im Internet und ein weiteres Profil für Onlinebanking.

- Halten Sie wichtige Notfallkontakte bereit (z.B. Bank-Hotline).

- Seien Sie vorsichtig in fremden Netzwerken (z.B. Hotel, Internetcafe, WLAN-Hotspot).

- Loggen Sie sich nach Beenden der Sitzung vollständig aus. Ein Schließen des Browserfenstern ist nicht ausreichend.

- Speichen Sie keine Zugangsdaten im Computer/Browser, auch nicht in gesonderten Tabellen oder vergleichbaren Dokumenten. (Tipp: Verwenden Sie einen Passwort-Tresor wie LastPass – https://www.lastpass.com

- Geben Sie vertrauliche Daten verdeckt ein.

- Führen Sie regelmäßige Backups (ggf. auf externen Datenträgern) durch.

- Nutzen Sie Prepaidkarten/Guthabenkarten/Kauf auf Rechnung statt hinterlegter Bank-/Kreditkartendaten.

- Seien Sie misstrauisch, wenn jemand Ihre vertraulichen Daten (z.B. Bankdaten mit PIN) erfragt.

- Hinterfragen Sie beim echten Anbieter ungewöhnliche Aufforderungen (z.B. Verifizierung Ihrer Kreditkartendaten per Mail).

Quelle: https://www.polizei-praevention.de/themen-und-tipps/phishing.html

Ratgeber Internetkriminalität

Die Polizei Niedersachsen möchte Ihnen mit dem Ratgeber Internetkriminalität die Möglichkeit bieten, sich über Trends und Gefahren im Bereich Cybercrime zu informieren. Mit zahlreichen Erläuterungen und Tipps möchten wir Sie davor schützen, Opfer von Cyberkriminellen zu werden.

https://www.polizei-praevention.de/home.html

Folgende Ransomwares werden erkannt

Der Dienst von https://id-ransomware.malwarehunterteam.com erkennt zurzeit 419 verschiedene Ransomwares. Dieser Dienst ist grundsätzlich zum Identifizieren, welche Ransomware deine Daten verschlüsselt haben könnte. Der Dienst versucht dich in die richtige Richtung zu führen und lässt dich wissen, ob es einen bekannten Weg gibt, deine Dateien zu entschlüsseln.

Eine Entschlüsselung gibt es nicht.

Hier ist eine komplette, dynamische Liste was aktuell alles erkannt wird (Stand 22.06.2017):

4rw5w, 777, 7ev3n, 7h9r, 7zipper, 8lock8, ACCDFISA v2.0, AdamLocker, AES_KEY_GEN_ASSIST, AES-NI, Al-Namrood, Al-Namrood 2.0, Alcatraz, Alfa, Alma Locker, Alpha, AMBA, Amnesia, Amnesia2, AnDROid, AngryDuck, Anubis, Apocalypse, Apocalypse (New Variant), ApocalypseVM, ASN1 Encoder, AutoLocky, AxCrypter, aZaZeL, BadBlock, BadEncript, BandarChor, BankAccountSummary, Bart, Bart v2.0, BitCrypt, BitCrypt 2.0, BitCryptor, BitKangoroo, BitStak, Black Feather, Black Shades, Blocatto, BlockFile12, Blooper, Booyah, BrainCrypt, Brazilian Ransomware, BrickR, BTCamant, BTCWare, BTCWare Master, Bucbi, BuyUnlockCode, Cancer, Cerber, Cerber 2.0, Cerber 3.0, Cerber 4.0 / 5.0, CerberTear, Chimera, CHIP, Clouded, CockBlocker, Coin Locker, CoinVault, Comrade Circle, Conficker, Coverton, CradleCore, Cripton, Cry128, Cry36, Cry9, Cryakl, CryFile, CryLocker, CrypMic, CrypMic, Crypren, Crypt0, Crypt0L0cker, Crypt38, CryptConsole, CryptFuck, CryptInfinite, CryptoDefense, CryptoDevil, CryptoFinancial, CryptoFortress, CryptoGod, CryptoHasYou, CryptoHitman, CryptoJacky, CryptoJoker, CryptoLocker3, CryptoLockerEU, CryptoLuck, CryptoMix, CryptoMix Revenge, CryptoMix Wallet, CryptON, Crypton, CryptorBit, CryptoRoger, CryptoShield, CryptoShocker, CryptoTorLocker, CryptoViki, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptoWire, CryptXXX, CryptXXX 2.0, CryptXXX 3.0, CryptXXX 4.0, CryPy, CrySiS, CTB-Faker, CTB-Locker, Damage, DarkoderCryptor, Deadly, DEDCryptor, DeriaLock, Dharma (.dharma), Dharma (.onion), Dharma (.wallet), Digisom, DirtyDecrypt, DMA Locker, DMA Locker 3.0, DMA Locker 4.0, DMALocker Imposter, Domino, Done, DoNotChange, Dviide, DXXD, DynA-Crypt, ECLR Ransomware, EdgeLocker, EduCrypt, El Polocker, EncrypTile, EncryptoJJS, Encryptor RaaS, Enigma, Enjey Crypter, EnkripsiPC, Erebus, Evil, Executioner, Exotic, Extractor, Fabiansomware, Fadesoft, Fantom, FartPlz, FenixLocker, FindZip, FireCrypt, Flatcher3, FLKR, Flyper, FrozrLock, FS0ciety, FuckSociety, FunFact, GC47, GhostCrypt, Globe, Globe (Broken), Globe3, GlobeImposter, GlobeImposter 2.0, GOG, GoldenEye, Gomasom, GPAA, GPCode, GX40, HadesLocker, HappyDayzz, Heimdall, Help50, HelpDCFile, Herbst, Hermes, Hermes 2.0, Hi Buddy!, HiddenTear, HollyCrypt, HolyCrypt, Hucky, HydraCrypt, IFN643, ImSorry, iRansom, Ishtar, Jack.Pot, Jaff, Jager, JapanLocker, JeepersCrypt, Jigsaw, Jigsaw (Updated), JobCrypter, JuicyLemon, Kaenlupuf, Karma, Karmen, Kasiski, KawaiiLocker, Kee Ransomware, KeRanger, KeyBTC, KEYHolder, KillerLocker, KimcilWare, Kirk, Kolobo, Kostya, Kozy.Jozy, Kraken, KratosCrypt, Krider, Kriptovor, KryptoLocker, L33TAF Locker, LambdaLocker, LeChiffre, LightningCrypt, LLTP, LMAOxUS, Lock2017, Lock93, LockCrypt, Locked-In, LockedByte, LockLock, Lockout, Locky, Lortok, LoveServer, LowLevel04, MafiaWare, Magic, Maktub Locker, Marlboro, MarsJoke, Matrix, Maykolin, Maysomware, Meteoritan, Mikoyan, MirCop, MireWare, Mischa, MNS CryptoLocker, Mobef, MOTD, MoWare, MRCR1, n1n1n1, NanoLocker, NCrypt, NegozI, Nemucod, Nemucod-7z, Netix, NewHT, Nhtnwcuf, NM4, NMoreira, NMoreira 2.0, NotAHero, Nuke, NullByte, NxRansomware, ODCODC, OoPS, OpenToYou, OzozaLocker, PadCrypt, PayDay, PaySafeGen, PClock, PClock (Updated), PEC 2017, Philadelphia, Pickles, PopCornTime, Potato, PowerLocky, PowerShell Locker, PowerWare, Pr0tector, PrincessLocker, PrincessLocker 2.0, Project34, Protected Ransomware, PshCrypt, PyL33T, R980, RAA-SEP, Radamant, Radamant v2.1, RanRan, Rans0mLocked, RansomCuck, RansomPlus, RarVault, Razy, REKTLocker, RemindMe, RenLocker, RensenWare, Roga, Rokku, RoshaLock, RotorCrypt, Roza, RSAUtil, Ruby, Russian EDA2, SADStory, Sage 2.0, Salsa, SamSam, Sanction, Sanctions, Satan, Satana, Scarab, SerbRansom, Serpent, ShellLocker, Shigo, ShinoLocker, Shujin, Simple_Encoder, Smrss32, SNSLocker, Spectre, Spora, Sport, SQ_, Stampado, Stupid Ransomware, SuperCrypt, Surprise, SZFLocker, Team XRat, Telecrypt, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, TeslaWare, TheDarkEncryptor, TowerWeb, ToxCrypt, Trojan.Encoder.6491, Troldesh / Shade, TrueCrypter, TrumpLocker, UCCU, UIWIX, Ukash, UmbreCrypt, UnblockUPC, Ungluk, Unknown Base64, Unknown Crypted, Unknown Lock, Unknown XTBL, Unlock26, Unlock92, Unlock92 2.0, UserFilesLocker, USR0, Uyari, V8Locker, VaultCrypt, vCrypt, VenisRansomware, VenusLocker, VindowsLocker, VisionCrypt, VMola, Vortex, VxLock, WannaCryptor, WhatAFuck, WildFire Locker, Winnix Cryptor, WinRarer, WonderCrypter, X Locker 5.0, XCrypt, XData, Xorist, Xort, XRTN, XTP Locker 5.0, XYZWare, YouAreFucked, YourRansom, Yyto, zCrypt, Zekwacrypt, ZeroCrypt, Zilla, ZimbraCryptor, ZinoCrypt, ZipLocker, Zyklon

Brauchen Sie Hilfe oder Unterstützung?

Dann nehmen Sie hier Kontakt auf oder benutzen Sie das nachfolgende Formular. Die Angabe der Emailadresse ist erforderlich, die Angabe Ihrer Telefonnummer nur optional, jedoch hilfreich, um Ihre Fragen schnell beantworten zu können. Optimal ist die Angabe Ihrer Mobilrufnummer.

Wir geben keine Daten an Dritte weiter.

Sichere Kontaktaufname

Inhaltsübersicht

- Erpressungstrojaner durch Mails mit PDF-Anhang

- Ransomware „Jaff“ – Mehrere Schritte bis zur Infektion

- Tipp: JavaScript im PDF-Reader deaktivieren

- So deaktivieren Sie das JavaScript beim AdobeReader

- Tipp: Sicherheitsrichtlinien verwenden

- Tipp: Regelmäßige Datensicherungen

- Tipp: Grundsätze zur Sicherheit

- Ratgeber Internetkriminalität

- Folgende Ransomwares werden erkannt

- Brauchen Sie Hilfe oder Unterstützung?

- Sichere Kontaktaufname

Neueste Kommentare