Personalabteilungen sind das Ziel des Trojaners

Der Verschlüsselungstrojaner Goldeneye verbreitet sich rasant und verbreitet sich als Bewerbungs-E-Mail.

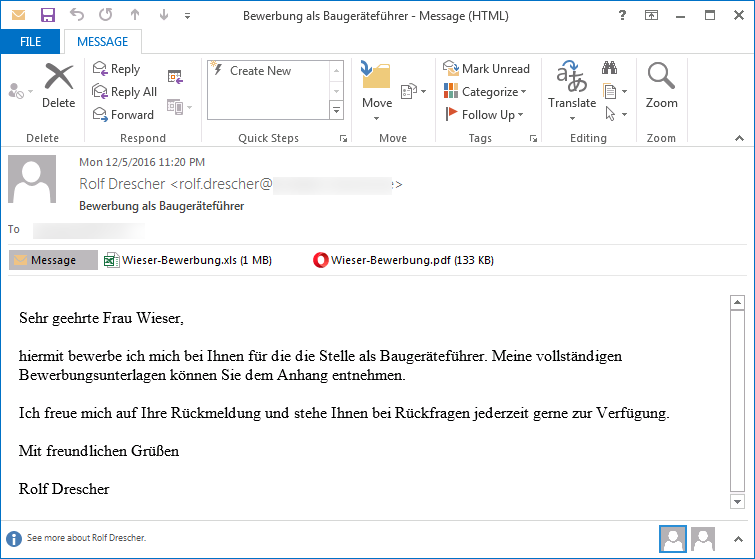

Ein Verschlüsselungstrojaner treibt in Deutschland sein Unwesen. Die Ransomware Goldeneye wird per E-Mail verbreitet, an der eine XLS-Datei hängt. Die Mails sind als Bewerbung getarnt und in fehlerfreiem Deutsch formuliert, was die Erkennung als potenzielle Gefahr erschwert.

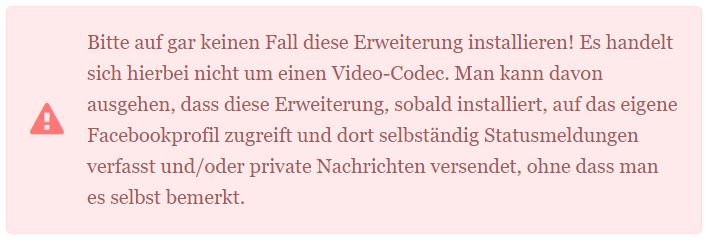

Öffnet der Nutzer die angehängte Excel-Datei, wird er im Dokument darum gebeten, die „Bearbeitungsfunktion“ des eingesetzten Tabellenkalkulationsprogramms zu aktivieren. Tut man dies und erlaubt dem Programm so, Makros auszuführen, ist es zu spät. Der Trojaner erzeugt dann zwei EXE-Dateien, führt sie aus und verschlüsselt Daten auf dem System, um anschließend Lösegeld zu fordern.

Momentan werden die bösartigen EXE-Dateien nach Erkenntnissen von AV-Test (https://www.av-test.org/de/news/) von nur sehr wenigen Virenscannern entdeckt. Ergebnisse beim Online-AV-Aggregator VirusTotal bestätigen dies.

Informationen zum Goldeneye Trojaner

Quelle Heise.de

Bedrohung erkennen, Mitarbeiter warnen, Infektion verhindern

Derzeit gibt es noch kein Entschlüsselungstool, um von Goldeneye chiffrierte Dateien zu befreien. Mit unseren Tipps verhindern Sie eine Infektion aber im Vorfeld oder stoppen die Verschlüsselung frühzeitig.

Wenn der Erpressungs-Trojaner Goldeneye zugeschlagen hat, sind die Daten vorerst in der Gewalt der Kriminellen. Den Schlüssel wollen sie erst rausrücken, wenn Opfer das Lösegeld in Höhe von 1,33284506 Bitcoin (rund 940 Euro) bezahlen.

Goldeneye hat es in erster Linie auf Personalabteilungen in Deutschland abgesehen. Doch wer die folgenden Tipps befolgt und in Unternehmen verbreitet, kann eine Infektion verhindern oder den Verschlüsselungsvorgang noch frühzeitig stoppen, sodass nicht alle Daten betroffen sind. Und Vorsicht: Goldeneye verbreitet sich derzeit rasant.

Wenn nicht schon geschehen, sollten Admins jetzt sofort eine Warn-E-Mail an alle Abteilungen schreiben, dass aktuell gefälschte Bewerbungs-Mails vom Absender dem Schema folgend „rolf.drescher@, drescher1988@“ in Umlauf sind.

Mehr Informationen zum Goldeneye Trojaner

Quelle Heise.de

Neueste Kommentare