Handel mit persönlichen Daten – Beliebte Webseiten zeichnen jede Texteingabe auf

Möglicher Mißbrauch mit Ihren Daten

Beliebte Webseiten zeichnen jegliche Texteingabe auf

Mit einer Technik namens Session-Replay lassen sich Ihre Texteingaben auf Webseiten in Echtzeit erfassen, während sie passieren. Diese Daten werden oft an Dritt-Webseiten zum Zwecke der Besucheranalyse übermittelt.

Sie als geübter Webnutzer haben eine vage Vorstellung davon, dass besuchte Webseiten nachverfolgen, auf welche Links sie geklickt haben und welche Seiten geladen wurden. Sie wissen eventuell auch, dass eine große Anzahl an Webseiten diese Informationen mit Drittfirmen teilt – hauptsächlich zu Analyse- und Werbezwecken.

Weniger bekannt ist, dass manche Webseiten auch alle Texteingaben speichern, selbst wenn der Nutzer die Daten gar nicht an die Webseite übermittelt. Mit einer Technik namens Session-Replay lassen sich so zum Beispiel auch die Eingaben in Textfeldern mitlesen, die der Nutzer nicht abgeschickt hat, zum Beispiel versehentlich eingegebene Passwörter.

Datenschutz-Funktionen der Dienste mangelhaft

Forscher haben nun versucht, auf wie vielen Webseiten diese Technik im Einsatz ist. Dazu testeten Sie mit den Skripten der beliebtesten Tracking-Firmen, die dieses Session-Replay anbieten. Dabei kam heraus, dass von den meistbesuchten Webseiten mindestens 482 ein oder mehrere Skripte der Firmen Clicktale, FullStory, Hotjar, UserReplay, SessionCam, Smartlook oder der großen russischen Suchmaschine Yandex einsetzen.

Sie schätzen, dass die Dunkelziffer viel höher ist, ihnen aber nicht alle Seiten ins Netz gingen.

Zwar bieten die meisten dieser Firmen Möglichkeiten an, private Daten von der Erfassung auszuschließen, dabei kommt es aber immer wieder zu Fehlern. Die Forscher fanden zum Beispiel oft Passwörter, obwohl diese explizit nicht erfasst werden sollten. Dazu kommt, dass Nutzer ab und zu Dinge aus ihrer Zwischenablage aus Versehen in Textfelder kopieren. Ist Session-Replay im Einsatz, werden diese Daten erfasst, auch wenn der Nutzer sie sofort wieder löscht. Und auch Daten, die der Nutzer nicht eingegeben hat, aber von der Webseite angezeigt werden, landen in den Händen der Datensammler.

Fazit

Laufen entsprechende Skripte, kann man sich nicht darauf verlassen, dass Daten nicht aufgezeichnet werden.

Dienstanbieter untergraben sogar SSL-Verschlüsselung

Als besonders kritisch sehen die Forscher, dass einige der Anbieter die erhobenen Daten nicht per SSL/TLS verschlüsseln. So können Informationen aus eigentlich komplett verschlüsselten Verbindungen nach außen dringen, weil der Drittanbieter seine Hausaufgaben nicht gemacht hat. Und das ist keines Falls ein rein akademisches Problem, da diese Dienste ein denkbar günstiges Ziel für Hacker sind, die auf möglichst viele und genaue Nutzerdaten aus sind. Session-Replay-Anbieter sind das perfekte Ziel für solche Angriffe.

Für Webseitenbetreiber ist Session-Replay sehr nützlich. Sie können so etwa analysieren, wo die Aufmerksamkeit der Nutzer am größten ist, wo diese nicht gerne verweilen oder welche Teile einer Webseite den Besucher verwirren. Oft geben die Drittanbieter der Skripte den Seitenbetreibern die Möglichkeit, die Klarnamen oder E-Mail-Adressen der Besucher herauszufinden und so wertvolle Informationen über diese zu sammeln. Anwendern, die das Sammeln solcher Daten verhindern wollen, bleibt wohl nur die Möglichkeit, die entsprechenden Skripte per Skript-Blocker an der Ausführung zu hindern.

Wer genau wissen will, welche Webseiten welche Art Skript einsetzen, für den haben die Forscher eine Liste sowie ihre Rohdaten zur Verfügung gestellt.

Quelle und mehr Informationen sowie Screenshots finden Sie hier bei Heise-Online

Bildquelle: Englehardt et al. – Session-Replay in Aktion

Was können Sie tun?

Jegliche irgendwann irgendwo im Browser eingetippten Daten landen so oder so irgenwann bei Kriminellen oder Werbefirmen. Da ist Bezahlung beim Einkaufen im Web natürlich ein großes Problem, weil man jede Menge sensible Daten eintippen muss. Insbesondere Zahlungsinformationen.

Es empfehlen folgende Maßnahmen beim Einkaufen im Internet:

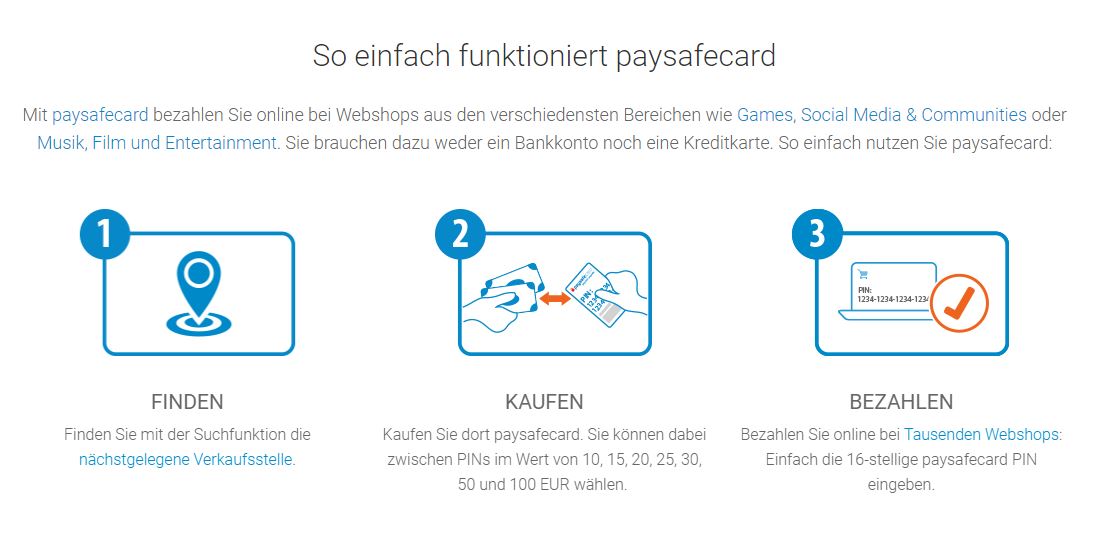

- Bezahlen nur per Vorkasse, Paysafe-card oder Prepaid-Kreditkarte

- Eingeben von so wenigen Daten wie möglich

- Eventuell Pseudonyme verwenden

- Achten Sie peinlichst darauf, das Sie Ihre Passwörter nicht da eintragen, wo in Klarschrift der Benutzername oder die Emailadresse eingetragen werden soll.

Wie schützen Sie sich?

Enthüllungen des NDR über den Handel mit detaillierten Surf-Profilen von Millionen Bürgern sorgen in diesen Tagen für Beunruhigung. Die schlechte Nachricht: Einfachen und zugleich umfassenden Schutz gibt es nicht.

Worum geht es?

Reporter der NDR-Magazine Panorama und Zapp haben zum Datenhandel in Deutschland recherchiert und konnten mit Hilfe einer Scheinfirma detaillierte Surf-Historien von drei Millionen Deutschen erwerben. Aus den Daten konnten die Reporter geheime und intime Details lesen, von Umsatzzahlen bis zu Krankheitsdiagnosen. Auch Abgeordnete des Bundestags waren betroffen.

Woher kamen die Daten?

Die Recherchen des NDR konzentrierten sich zunächst auf das Browser-Add-on “Web of Trust” (WOT), das seine Nutzer eigentlich vor unseriösen Websites warnen soll und für verschiedene Browser angeboten wird. Mit Experimenten konnte ein Experte sowohl die Datenübertragung des Add-ons entschlüsseln als auch den Transfer dieser Daten zu den Datenhändlern nachvollziehen. Sowohl Mozilla als auch Google haben das Addon inzwischen aus ihren Angeboten entfernt.

Das WOT-Add-on scheint jedoch nicht die einzige Quelle für die von den Reportern erhaltenen Daten gewesen zu sein. So fanden sie beispielsweise Daten des Journalisten Dirk von Gehlen, der jedoch nach eigenen Angaben dieses spezielle Add-on gar nicht verwendet hat. Über weitere Datenquellen gibt es noch keine Informationen.

Was verrät die Browser-Historie über mich?

Wie viel die eigene Web-Historie aussagt, können Sie einfach nachvollziehen, indem Sie in den eigenen Browser-Verlauf schauen. Vom ersten Blick auf Facebook am Morgen über die Google-Maps-Abfrage nach einer Adresse bis hin zu den Stöbereien auf Amazon und den Zugriff aufs Firmen-Intranet – alles ist hier genau verzeichnet. Über die URL werden zahlreiche Parameter – von Nutzernamen über Geokoordinaten bis hin zur Kontonummer – übertragen. Das heißt aber noch nicht, dass ein Angreifer mit diesen Daten auch schon den Realnamen eines Nutzers identifizieren kann.

Hierzu gibt es jedoch zahlreiche Möglichkeiten. Ein Beispiel: Wer die E-Mail-Benachrichtigungen eines sozialen Netzwerkes wie Facebook, Twitter oder Xing abonniert hat, übermittelt bei jedem Klick auf Links in der E-Mail die eigene Nutzer-ID, E-Mail-Adresse oder gar gleich den Realnamen. Auch ungesicherte Speicherdienste sind eine aussagekräftige Informationsquelle. Wer eine Bewerbung auf Google Drive oder Dropbox ablegt und nur den Link ohne Passwortschutz verschickt, öffnet den Zugriff für jeden, der auch an diesen Link gerät – auf welchem Weg auch immer. Es reicht auch aus, ein nachlässig programmiertes Anmeldeformular auszufüllen, und die eingebenen Daten samt Realnamen wandern in die URL.

Wie kann ich mich schützen?

Nutzer des umstrittenen WOT-Add-ons sollten es zunächst deinstallieren. Eine gute Idee ist es, einen kritischen Blick darauf zu richten, welche weiteren Add-ons im Browser installiert sind. Zwar signieren Anbieter wie Mozilla die Add-ons in ihrem offiziellen Download-Verzeichnis, aber offensichtlich reicht diese Prüfung nicht aus, die Übermittlung detaillierter Datenprofile zu verhindern. Auch ein Blick auf die Nutzerbewertungen reicht nicht aus: Web of Trust erhielt sowohl bei Mozilla als auch im Chrome Webstore höchste Bewertungen.

Nicht nur offizielle Browser-Add-ons können auf den Browser zugreifen. So versuchen viele kostenlos angebotenen Programme, Werbe-Add-ons und Toolbars zu installieren, die ebenfalls Zugriff auf Daten des Nutzers haben. Dabei ist nicht mal böse Absicht der Entwickler vonnöten. Oft genug werden Server gehackt und detaillierte Kundendaten von Kriminellen entwendet. Auch Malware ist eine akute Bedrohung für die Privatsphäre. Programme, die einen PC zum Teil eines Botnetzes werden lassen, schöpfen routinemäßig auch viele verwertbare Nutzerdaten ab.

Wo fallen Surfprofile an?

Die Surf-Historie direkt im Browser abzuschöpfen, ist sicher die einfachste und ergiebigste Methode. Surfprofile fallen aber in unterschiedlichem Umfang an vielen Stellen an. So bieten alle großen Browser-Hersteller Synchronisations-Dienste an, die Daten zwischen Mobilgeräten und Desktop abgleichen. Wer einen solchen Service einsetzt, sollte den Zugang wenigstens gut absichern, zum Beispiel über Zwei-Faktor-Authentifizierung.

Darüber hinaus gibt es aber zahlreiche andere Methoden, Surf-Profile zu erstellen. So wollen Provider immer wieder die Surf-Historie ihrer Kunden für Werbezwecke verwenden – ein Geschäftsgebaren, das in Deutschland noch nicht Einzug gehalten hat. Staatliche Stellen können den Datenstrom einzelner Verdächtiger oder von Millionen Nutzern gleichzeitig erfassen. Zudem versuchen Konzerne wie Google, Facebook und zahlreiche andere Werbeanbieter, möglichst viele Bereiche des Webs mit Tracking-Skripten und -Pixeln auszustatten, die ihnen auch einen tiefen Einblick in die Gewohnheiten der Nutzer bieten. Über Methoden wie Browser-Fingerprinting werden auch Nutzer verfolgt, die sich gezielt dieser Überwachung entziehen wollen, indem sie zum Beispiel Cookies löschen und Skripte blockieren.

Helfen VPN oder SSL?

Die Nutzung verschlüsselter Verbindungen ist eine effektive, wenn auch nicht unfehlbare Methode, um unerwünschte Lauscher auszuschließen. Im Fall “Web of Trust” etwa versagte die Methode, da die Daten direkt im Browser erfasst und ausgeleitet wurden. Der Browser muss den verschlüsselten Verkehr im Klartext sehen, um ihn für den Nutzer anzeigen zu können.

Wer ein – womöglich gar kostenlos angebotenes – VPN nutzt, kann zwar den Inhalt seines Datenverkehrs vor manchen Lauschern verbergen, liefert dafür dem Anbieter des VPN-Dienstes selbst jedoch sein komplettes Surf-Profil frei Haus. Hier sollten Sie zumindest die Nutzungsbedingungen sorgfältig studieren. So behält sich zum Beispiel Opera vor, die Daten des eigenen VPN-Angebots zu Marketingzwecken auszuwerten. Andere Anbieter garantieren die sofortige Löschung aller Daten.

Sicherstellen können Sie das als Nutzer aber nicht.

Quelle und mehr Informationen: Heise

Brauchen Sie Hilfe oder Unterstützung?

Dann nehmen Sie hier Kontakt auf oder benutzen Sie das nachfolgende Formular. Die Angabe der Emailadresse ist erforderlich, die Angabe Ihrer Telefonnummer nur optional, jedoch hilfreich, um Ihre Fragen schnell beantworten zu können. Optimal ist die Angabe Ihrer Mobilrufnummer.

Wir geben keine Daten an Dritte weiter.

Neueste Kommentare