Backup – Datenverlust vorbeugen

Das Backup sichert Deine Daten

Der Datenverlust kommt immer ungelegen. Backup-Tools können bei einem unerwarteten PC-Crash oder auch einem Kurzschluss, Überspannung durch Blitzschlag, Einbruch oder Feuer ein Unternehmen retten. Wir stellen Tools vor, mit denen ihr einfach und sicher Backups erzeugt.

Backups gehören zu den Dingen, die erst dann wertgeschätzt werden, wenn plötzlich Probleme auftreten.

Sei es durch Diebstahl, im Serverraum die Hitze zu groß wird oder einfach nur eine Festplatte gerade nicht erreichbar ist. Es gibt zahlreiche Szenarien, die man vielleicht im ersten Moment gar nicht auf dem Schirm hat, bis es dann zu spät ist, um noch eine Lösung zu finden. Die naheliegensten sind:

- Diebstahl und Einbruch

- Feuer oder Überspannung

- Kurzschlüsse durch Wasserschäden

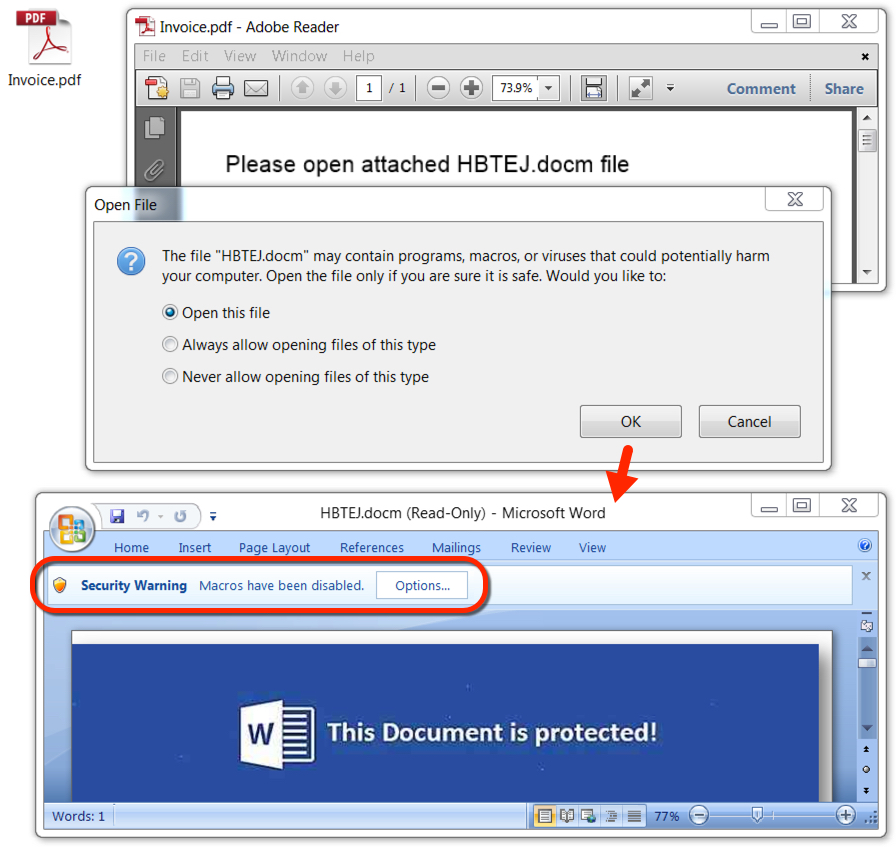

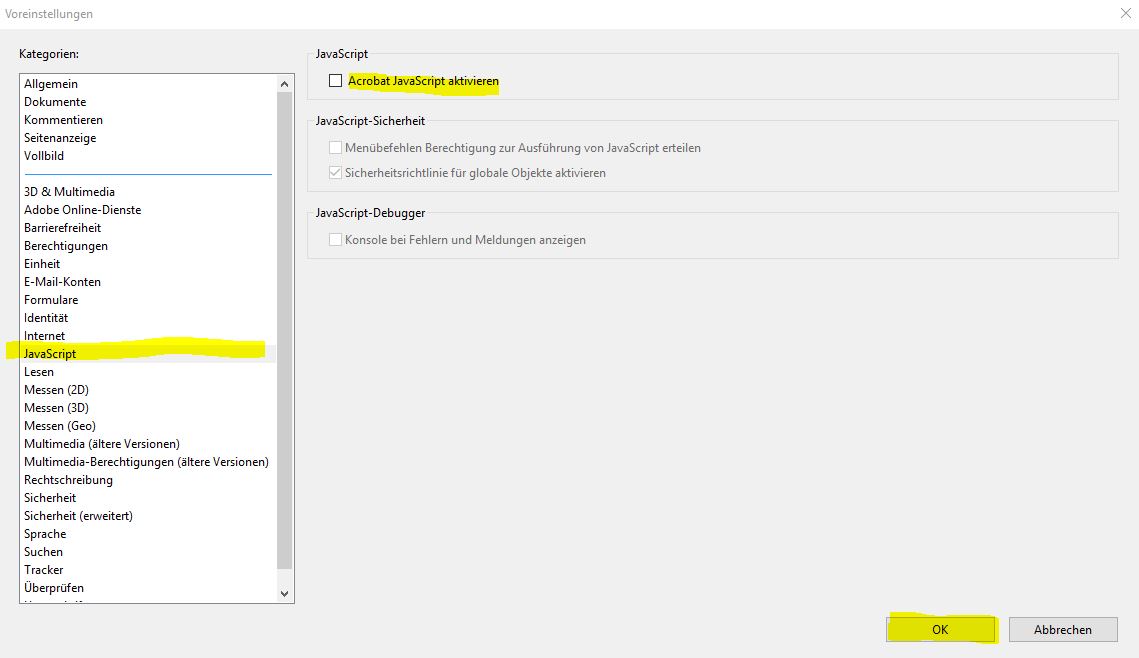

- Viren, Malware oder Erspressungstrojaner

- … und andere

Damit das nicht passiert, haben wir Tools gesammelt, die dadurch hervorstechen, dass sie einfach zu bedienen sind und möglichst ohne große Anstrengung und zu viel technisches Know-how sinnvolle Backups erstellen lassen. Dabei haben wir sowohl Lösungen vorgestellt, die auf die Cloud setzen, als auch solche, bei denen die Daten im eigenen Unternehmen gespeichert werden.

- Sicherung in Cloud

- Sicherung im eigenen Unternehmen

- Sicherung von Smartphones

Die Reihenfolge der Produkte hat keine Aussage hinsichtlich Preis und Qualität und ist eher zufällig.

Mehr Informationen findet Ihr unter dem nachstehenden Link zum Artikel.

Quelle: www.t3n.de

Disclosure: Wir haben in diesem Artikel sogenannte Affiliate-Links verwendet und sie durch „(Affiliate)“ gekennzeichnet. Erfolgt über diese Links eine Bestellung, erhält CNE eine Provision vom Verkäufer, für den Besteller entstehen keine Mehrkosten.

Backup One

Das Unternehmen aus der Schweiz bietet einen umfassenden Service, der nicht nur Computer und Server sichert, sondern auch Smartphones.

Die Daten werden in Rechenzentren in der Schweiz gelagert und sind natürlich verschlüsselt. Diese Verschlüsselung erfolgt schon vor der Übertragung, was die Sicherheit erhöhen soll. Je nach dem, was der Kunde verschlüsseln will, gibt es unterschiedliche flexible Angebot.

Affiliate

Produktvorschlag bei Amazon

[atkp_product id=’3893′ template=’wide‘][/atkp_product]

Horizon Driver Cloner

Dieses Programm ermöglicht es euch, System-Backups und Images von ganzen Betriebssystemen zu erstellen.

Diese Images umfassen dann wirklich alles, was zum Zeitpunkt der Erstellung an Einstellungen, Daten etc. auf eurem PC vorhanden gewesen ist. Diese könnt ihr dann über das Tool jederzeit wieder aufspielen und zu diesem Zeitpunkt zurückkehren. Die Daten werden auf einem versteckten Teil der Festplatte gesichert, es ist aber auch möglich, einen anderen Speicherort zu wählen.

NAS (Network Attached Storage)

NAS ist eine Lösung, die keine zusätzlichen Tools benötigen, da die notwendigen Funktionalitäten im Betriebssystem integriert sind.

NAS-Systeme sind erstmal simpel: Der Nutzer verbindet externe Festplatten mit dem Netzwerk und hinterlegt darauf Backups von Daten, die natürlich gesichert sind. Darauf kann nun jeder im Netzwerk zugreifen. Da eine einzelne Festplatte fehleranfällig sein kann, gibt es die sogenannten RAIDs: Redundant Arrays of Independent Discs. Hier werden mehrere Festplatten als Array verkettet, um dann auf allen die gleichen Daten zu speichern. So bleiben die Daten erhalten, selbst wenn eine Festplatte kaputt geht.

Zur Installation und Einrichtung sollte ein Fachmann hinzugezogen werden.

Mozy

Mozy bietet Lösungen für kleine und größere Unternehmen sowie auch Konzerne an.

Dabei können sowohl komplette Systembackups als auch nur spezifische Daten gesichert werden – sowohl von einzelnen Geräten als auch von ganzen Servern oder NAS-Systemen. All diese Daten werden in der Cloud gespeichert und sind dadurch auch mobil problemlos zu erreichen. Dazu bietet Mozy noch die Funktion, Daten an allen Speicherorten synchron zu halten, sodass überall immer der Zugang auf die aktuellste Version vorliegt.

Webattached Backup Professional

Webattached Backup Professional ist ein deutscher Anbieter, dessen Rechenzentrum in Deutschland steht.

Sicherungen sind sowohl von einzelnen Geräten als auch ganzen Server-Architekturen möglich, dabei werden alle gängigen Betriebssysteme unterstützt – bis auf Windows 10. Ein mobiler Zugriff ist möglich, ebenso können einzelne Daten auch lokal gespeichert werden. Grundsätzlich liegen die Backups aber in der Cloud.

Da Windows 10 immer weiter Verbreitung findet, auch durch das Support-Ende von Windows 7, ist die Sicherungsmöglichkeit durch Webattached zur Zeit noch eingeschränkt.

Acronis Backup

Acronis fokussiert sich vor allem auf ein sehr schnelles Wiederherstellen von Daten im Schadensfall. Durch den Einsatz einer virtuellen Maschine, die aus dem Backup eines Betriebssystems erstellt wird, ist die Wiederaufnahme der Arbeit sehr schnell möglich. Die Backup-Software kann mit allen gängigen Systemen sowohl bei Arbeitsstationen als auch bei Servern arbeiten und bietet für das Verwahren der Backups zusätzlich Cloud-Speicher an. Dieser ist allerdings nur optional. Interessant kann auch die Verwendung einer Blockchain beim Backup sein, um die Authentizität und Integrität von Daten auch nach einer Wiederherstellung zu gewährleisten.

Brauchen Sie Hilfe oder Unterstützung?

Dann nehmen Sie hier Kontakt auf oder benutzen Sie das nachfolgende Formular. Die Angabe der Emailadresse ist erforderlich, die Angabe Ihrer Telefonnummer nur optional, jedoch hilfreich, um Ihre Fragen schnell beantworten zu können. Optimal ist die Angabe Ihrer Mobilrufnummer.

Wir geben keine Daten an Dritte weiter.

Neueste Kommentare