LastPass – komfortables Passwortmanagement im Unternehmen und der Cloud

Lastpass – Passwort

Die berühmte Karnevalsfrage „Wolle mer’n eroilosse?“ ist sinngemäß ebenfalls ein Running Gag in der IT-Branche.

Zum Trauerspiel mutiert sie leider nur allzu oft, wenn Sicherheit durch Bequemlichkeit oder Überforderung des Benutzers kompromittiert wird. Ein Beispiel dafür sind die berühmten „Post-It Zettel“ am Monitor. Ein passendes Management von Passwörtern und Zugängen mit einem Passwortmanager schafft hier Ordnung und sorgt auch bei nicht-IT-affinen Mitarbeitern oder Familienmitgliedern wie Oma und Opa für entspannte Gesichter.

Lösungen zum Passwortmanagement – auch für private Anwender

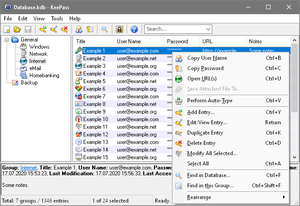

In der IT sind serverseitige Lösungen zum Verwalten eines zentralen Logins für Benutzer seit Jahren im Einsatz: In Windows-Netzwerken wird meist ein Active Directory eingesetzt, in heterogenen Systemen mit Linux wird LDAP (Lightweight Directory Access Protocol) präferiert.

Allen gemeinsam ist, dass hier ein „Single-Sign-On“ (SSO) implementiert ist, also ein gemeinsames Login funktioniert. Hier werden die Passwörter und Zugriffsberechtigungen in einem zentralen Server gespeichert, wie dem Domänencontroller eines Windows-Netzwerkes.

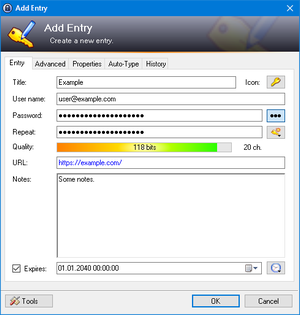

Steht ein solcher Mechanismus für die benutzten Anwendungen (auch die in der Cloud) nicht zur Verfügung, lassen sich die wertvollen Zugangsdaten mit einem Passwortmanager wie LastPass verwalten.

Private Anwender mit nicht so umfangreichen Ansprüchen können eine kostenlose Version für alle gängigen Browser frei herunterladen.

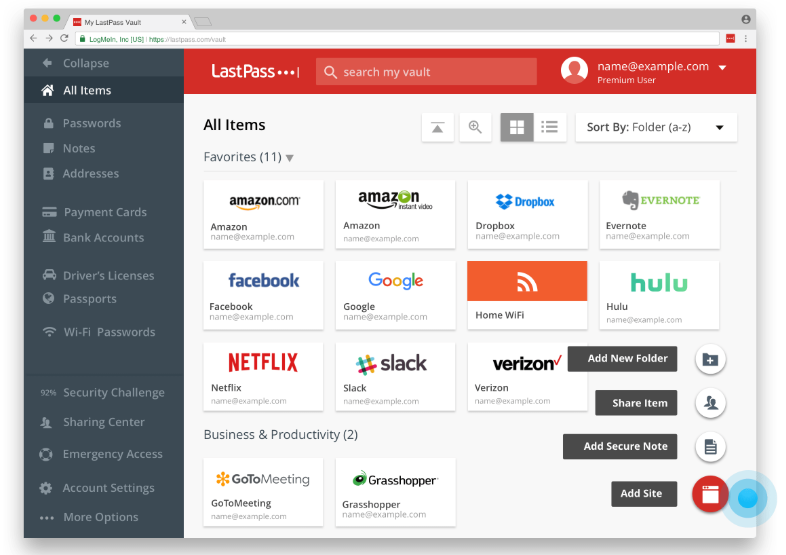

Funktion eines Cloudbasierten Passwortmanagements

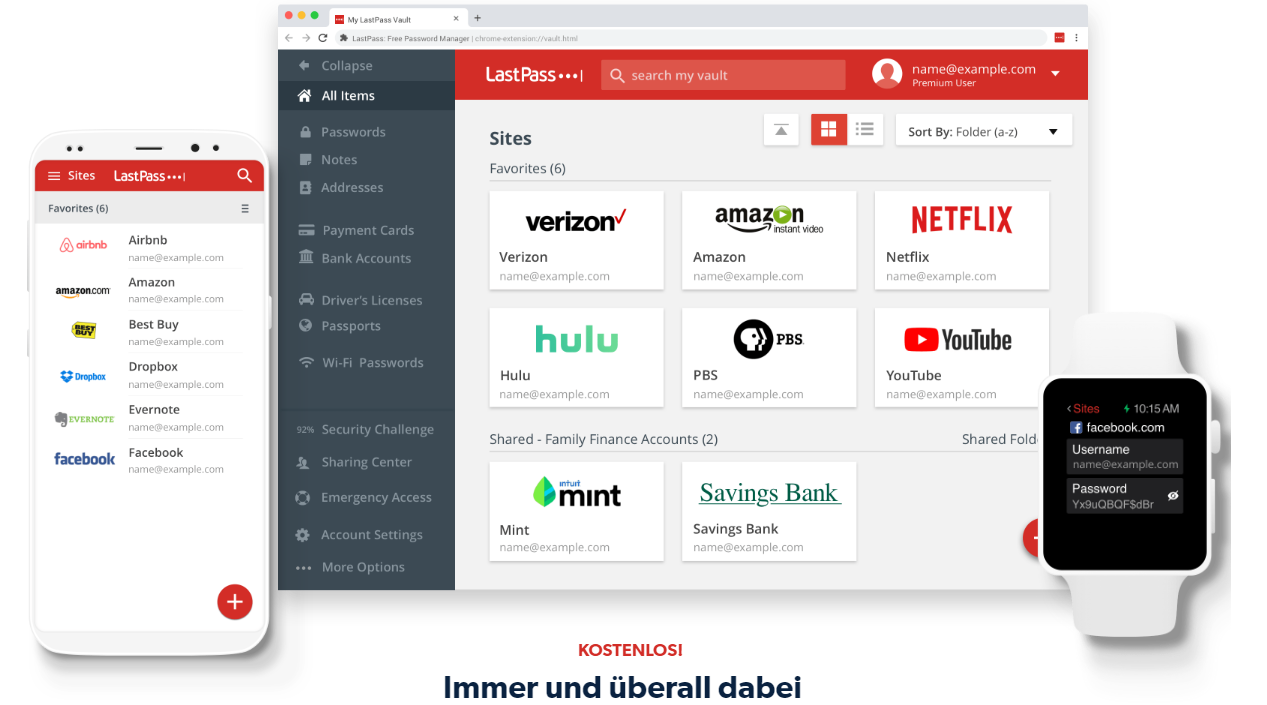

Für Mitarbeiter, die flexibel von überall arbeiten, ist ein Zugriff auf all ihre Zugänge zu Diensten und Daten essentiell. Hierbei werden oftmals mehrere Endgeräte wie Desktop-PC, Notebooks, Smartphones oder Tablets benutzt. Hier lässt sich in der Regel keine zentrale Datei mit verschlüsselten Passwörtern verwenden.

Die Lösung, zuverlässige Sicherheit zu schaffen, besteht in einem cloudbasierten Passwortmanager wie LastPass. Hier werden alle Zugangsdaten bei einem Cloudservice abgelegt, der bequem per Webbrowser bedient werden kann.

Als Mehrwert lassen sich hier ebenfalls geschützt wichtige Dokumente ablegen, die somit flexibel auf allen Geräten zur Verfügung stehen.

Funktionen für die Sicherheit im Unternehmen

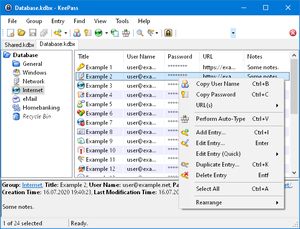

Im Unternehmenseinsatz sind Mehrwerte gefragt. LastPass bietet hier die Verwaltbarkeit durch die Firmen-IT, die u.a. eine Benutzerverwaltung mit Mehr-Faktor-Authentifizierung ermöglicht. Somit ist die Erbeutung eines Passwortes durch Hacker ohne den dazugehörigen 2. Faktor (wie Chipkarte, PIN, biometrische Daten etc.) wertlos. Da Lastpass keine Passwörter, sondern nur deren Hashes überträgt, können diese auch nicht unterwegs ausgespäht werden.

Die Firmen-IT kann mittels Gruppenrichtlinien die Verwendung und Benutzung regeln und segmentieren.

Über von Lastpass bereits vorgefertigte Zugriffstemplates für über 1.200 Dienste und Webseiten lässt sich ein für den Anwender transparenter SSO bauen, insbesonders, wenn Lastpass in ein vorhandenes Zugangsmanagement wie Microsoft Active Directory oder Azure integriert wird.

Hier muss sich der Mitarbeiter nur mit seinem Login am Rechner anmelden und Lastpass starten- die restliche Authentifikation an benötigten Webseiten und Cloudanbietern erfolgt automatisch im Hintergrund.

Vorteile von LastPass

- Starke Verschlüsselung

- Daten werden auf Geräteebene ver- und entschlüsselt

- LastPass ist auch in einer kostenlosen Version erhältlich

- LastPass wird lokal im eigenen Browser installiert

- Lastpass gibt es für alle gängigen Browser wie Mac, Windows, Linux, Chrome, Firefox, Safari, Internet Explorer, Opera, Microsoft Edge

Nachteile von Lastpass

- Man sollte sich ein einziges und gleichzeitig wirklich starkes Passwort merken.

2021 – Entwicklung eines Abo-Modells

- Wer die Passwortmanagement-Software LastPass kostenfrei nutzen will, kann dies künftig nur noch auf einem Gerätetyp tun: auf Desktop-Rechnern und Laptops, die gemeinsam die Kategorie »Computer« bilden, oder auf Mobilgeräten, also auf Smartphones, Tablets und Smartwatches. Hier gehts zur Information von Spiegel-online.de

Bildquelle:

Photo by Kutan Ural on Unsplash

Screenshot von Lasstpass

Nutzen Sie unter 0201 – 17 1919 7 unseren CNE-Service im Bereich

Beratung bei Einrichtung von Passwortmanagern

Ihre

CNE – Computer- und Netzwerktechnik Essen

Brauchen Sie Hilfe oder Unterstützung?

Dann nehmen Sie hier Kontakt auf oder benutzen Sie das nachfolgende Formular. Die Angabe der Emailadresse ist erforderlich, die Angabe Ihrer Telefonnummer nur optional, jedoch hilfreich, um Ihre Fragen schnell beantworten zu können. Optimal ist die Angabe Ihrer Mobilrufnummer.

Wir geben keine Daten an Dritte weiter.

Neueste Kommentare