Datenverlust vermeiden – Festplatten rechtzeitig prüfen

Dem Datenverlust lässt sich „SMART“ vorbeugen

Ein hörbares „KLACK-KLAAACK!“, gefolgt von einem lustlosen „Operating System not found“ nach Einschalten des Rechners verheißt nie etwas Gutes, geschweige Arbeitsbereitschaft. Auch ohne Unterstellungen, dass beispielsweise Festplatten von Todessehnsucht oder geplanter Obsoleszenz befallen sind, ist unstrittig, dass mechanische Bauteile eine begrenzte Lebenserwartung besitzen.

Gute Pflege und schonende Behandlung, die vor allem eine gute Kühlung beinhaltet, sind die wichtigsten Faktoren für ein hohes Alter, garantieren aber nun mal keine Unsterblichkeit. Absehbaren Datenverlust vermeiden ist jedoch wichtig, um nicht wie so oft im ungünstigsten Moment überrascht zu werden.

„Smarte Werkzeuge“ kommen zum Einsatz

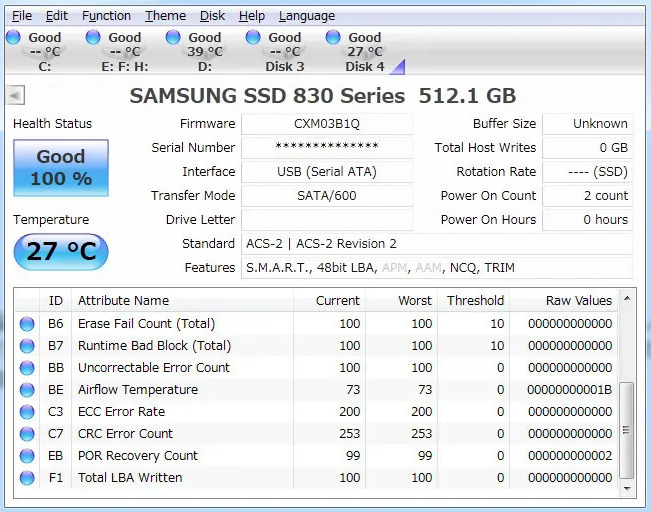

S.M.A.R.T. steht für „Self-Monitoring, Analysis, and Reporting Technology“ und ist gewissermaßen der Geheimdienst, der interne Daten von Festplatten und SSDs ausliest und darstellt. Diese Technik wurde 2003 vorgestellt und ist in den Festplatten selbst implementiert. Hier werden im laufenden Betrieb im Hintergrund wichtige Daten erhoben und somit gewissermaßen eine Hardware-Analyse durchgeführt.

Wichtig sind hierbei nicht nur Lesefehler, sondern das Protokollieren von Laufzeiten und Temperaturen. Diese Daten lassen sich beispielsweise dazu verwenden, ein Mainboard bei Start des Rechners eine Warnung ausgeben zu lassen, dass die Festplatte eine alarmierende Anzahl von Fehlern aufweist. Zusätzlich kann im laufenden Betrieb die Effizienz der Kühlung im System kontrolliert werden. Dies ist wichtig, da hohe Temperaturen die Lebenserwartung eines Datenträgers drastisch verkürzen.

Quelle: Heise – https://www.heise.de/download/product/crystaldiskinfo-59349

Zum Leidwesen vieler Anwender sind diese S.M.A.R.T. Daten von Festplatten und SSDs nicht mit einfachen Windows-Bordmitteln darzustellen. Besonders interessant ist diese Hardware-Analyse bei externen Medien wie USB-Festplatten, da der Einbau in unbelüfteten Gehäusen unter Umständen Wärmestau verursachen kann.

Datenverlust vermeiden – Kostenloses Tool downloaden

Tools wie CrystalDiskInfo helfen, diese Werte zu ermitteln. Hiervon ist auch eine portable Version erhältlich, die ein Servicetechniker oder engagierter Computerbastler somit jederzeit dabeihaben kann.

Hier erfährt der Anwender nicht nur, ob der Datenträger kurz vor thermischer Selbstzerstörung steht, sondern auch, welche Betriebsstunden dieser bereits aktiv genutzt wurde und in wie vielen Fällen Probleme mit Lesen von Sektoren vorgekommen sind. Hiermit lässt sich das Alter von Festplatten und SSDs überprüfen oder vor einem Verkauf dem Käufer nachweisen.

Durch das Erkennen von zunehmenden Lesefehlern lässt sich Datenverlust vermeiden, indem die Daten rechtzeitig auf ein anderes Medium kopiert werden bzw. der Datenträger ersetzt wird.

Nach USER-Erfahrungen sind bis ca. 10 schwache Sektoren (reallocated / pending) nach einiger Betriebsdauer akzeptabel. Deutlich mehr sind ein Alarmsignal – hier kann ein Plattenausfall unmittelbar bevorstehen.

Die Kenntnis dieser Werte hilft, den Zustand der Datenträger zu beurteilen und rechtzeitig zu ersetzen. Ein Austausch einer ohnehin alternden Festplatte durch eine SSD-Festplatte (*) haucht zusätzlich vielen älteren PCs ein zweites Leben ein, da diese nach dem Austausch wesentlich flüssiger laufen und oft noch eine ganze Weile genutzt werden können.

Besondere Merkmale

- Betriebssysteme:

Windows XP/Vista/7/8/8.1/10

Windows Server 2003/2008/2012/2016/2019 - Sprache: Multi Language

- Lizenz: Freeware

- Es kann auch mit USB-Festplatten umgehen und zeigt die Daten übersichtlich an

- Bei den SSD werden NCQ & Trim angezeigt.

- Akustik-Warnung bei Festplatten Problemen

- Bei den externen angeschlossenen Festplatten kann man die APM (Application Performance Monitoring) oder AAM Funktion (Automatic Acoustic Management = Anpassung des Geräuschniveaus eines Festplattenlaufwerks) abstellen

- Mögliche Adware von Softonic muss nicht installiert werden, damit die Software CrystalDiskInfo funktionsfähig installiert werden kann.

- CrystalDiskInfo ist nicht die einzige Software, die Informationen über Festplatten liefert. So gibt es ergänzend auch smartmontools, Personal SmartCheck, Drive Info und HWMonitor.

Nutzen Sie unter 0201 – 17 1919 7 unseren CNE-Service im Bereich

Beratung bei der Prüfung von Datenträgern und Einbau.

Ihre

CNE – Computer- und Netzwerktechnik Essen

Brauchen Sie Hilfe oder Unterstützung?

Dann nehmen Sie hier Kontakt auf oder benutzen Sie das nachfolgende Formular. Die Angabe der Emailadresse ist erforderlich, die Angabe Ihrer Telefonnummer nur optional, jedoch hilfreich, um Ihre Fragen schnell beantworten zu können. Optimal ist die Angabe Ihrer Mobilrufnummer.

Wir geben keine Daten an Dritte weiter.

Neueste Kommentare